<span th:text="${#temporals.format(goodsReview.getCreatedAt(), 'yyyy-MM-dd HH:mm')}"></span>

특정 날짜를 불러올 때, 원하는 날짜 형식으로 표현하고 싶을 때, 타임리프로 다음과 같이 설정한다.

y는 년도, M은 월, d는 일, H는 시간, m은 분, s는 초

2024-12-06 01:05:22 <ㅡ 이와 같은 형식으로 날짜를 나타낸다.

'Spring' 카테고리의 다른 글

| [Spring Boot] 썸네일 설정 방법 (0) | 2024.05.20 |

|---|---|

| [Spring Boot] 비밀번호 암호화, @Transactional (0) | 2024.04.03 |

| [Spring Boot] 인증번호 (0) | 2024.04.01 |

| [Spring] 백엔드단에서 정규식 불러오기 (0) | 2024.03.28 |

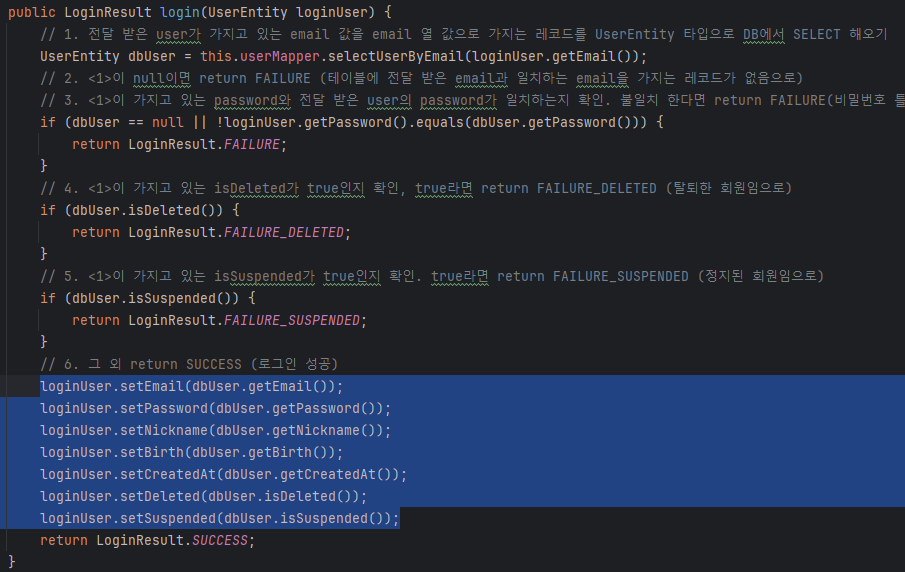

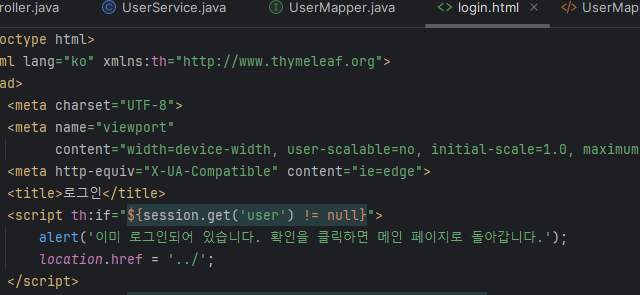

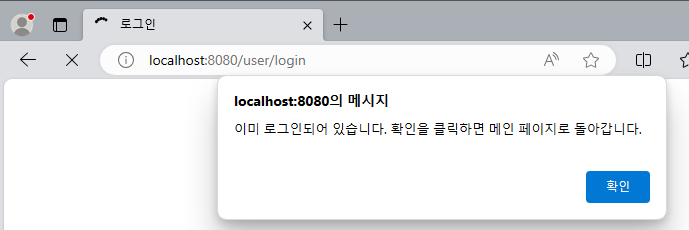

| [Spring Boot] HttpSession 을 이용하여 로그인 상태 유지하기 (0) | 2024.03.11 |